해킹용OS 종류와 리눅스운영체제 공부

해킹용OS 종류와 리눅스운영체제 공부

컴퓨터에 관심이 많이 있고 여러가지 공부를 해봤거나

각종 툴에 관심을 가지고 있는 사람이라면 누구나 한번쯤은 들어봤거나 다운을 받아봤을법한게 해킹용OS일 겁니다.

물론 그냥 들어보기만 했고 쉽게 다운받을수 있다는 생각을 잘 못하기 때문에

애초에 찾아볼 생각을 해보지 않았을수도 있고 다운을 받아봐도 어떻게 사용해야하는지 잘 모를수 있으니

그냥 알고만 있는 사람들도 있었을텐데 오늘은 이런 여러가지 해킹OS에 대해서 설명해볼까 합니다.

보통 운영체제라고 하면 당연히 집에서 사용하는 윈도우라는건 알고 있으실텐데

해킹용OS는 모두 리눅스라는 오픈플랫폼인 운영체제로 만들어 져 있기 때문에

단순하게 툴 사용을 할게 아니라면 리눅스에 대해서 알고 있는게 중요하기도 합니다.

일단 이런거에 앞서서 대표적으로 잘 알려져 있는 몇가지를 설명해 드리도록 하겠습니다.

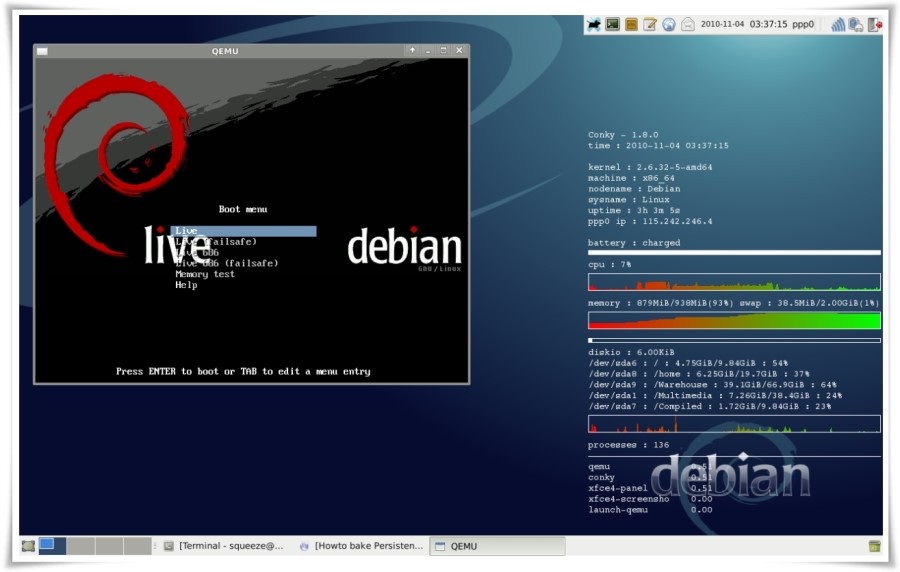

첫번째로는 가장 흔하고 많이 알려져 있는 해킹용OS인 백트랙인데

보통 해킹운영체제라고 각종 해킹과 관련된 도구들이 있다보니 뭔가 불법적으로 보일수가 있는데 이건 오해이고

실제로는 정보보안을 테스트하기 위해서 만들어진거지 실제 불법적인 해킹을 하려고 만들어 진건 아닙니다.

백트랙은 우분투리눅스를 기반으로 만들어 졌고 침투테스트 전용으로 만들어진 운영체제로

이를 이용해서 모의해킹을 할수가 있는데 IWHAX, WHOPPIX, Auditor 3개의 모의해킹용 리눅스체제를 합친거죠.

이런 운영체제를 사용하려면 우선 다운을 받아야 하는데 생각보다 쉽게 다운을 받을수 있고

누구나 사용할수 있는 오픈소스이기때문에 설명서를 통해 사용법만 잘 인지하고 있다면 누구나 활용이 가능하죠.

두번째로는 백트랙의 후속버젼인 칼리 리눅스라는 해킹용OS인데

백트랙처럼 다양한 해킹 도구들이 있는데 칼리 리눅슨느 백트랙과 달리 우분투를 기반으로 만든게 아니라

데비안을 기반으로 만들어 졌습니다.

그리고 NetHunter라고 넥서스 디바이스를 위한 안드로이드 ARM기반의 침투 테스트 공격 도구로

모바일에서 한두번의 클릭만으로도 MiTM 공격이나 무선공격, Exploit공격 등 PC환경의 칼리리눅스에서 사용하는

대부분의 기능을 사용자 그래픽 환경으로 지원을 하고 있기도 합니다.

여기서 우분투와 데비안이 무엇인지 잘 모르는 분들도 있을건데 이런 분들은 아마

리눅스란 자체를 잘 모르는 분들이 아닐까 싶기는 합니다.

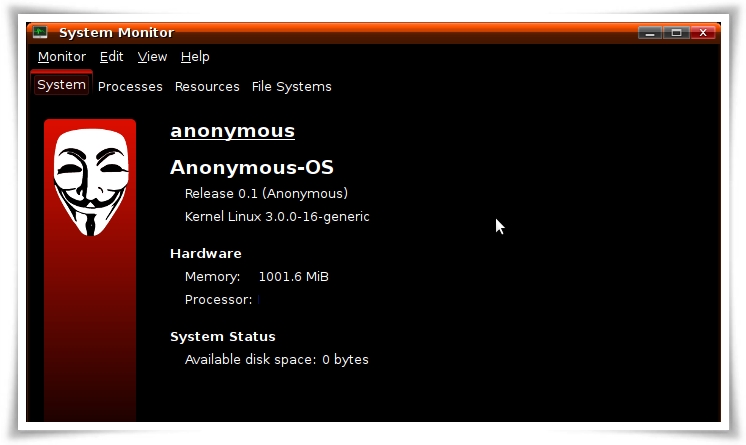

그리고 세번째는 누구나 한번쯤은 들어봤을법한 해커그룹인 어나니머스에서 제공하는

해킹 전용 OS인 어나니머스-OS가 있는데 이역시 우분투를 기반으로 만들어졌으며

DDoS공격에 관련된 공격도구가 많이 있는데 DDoS 공격 시뮬레이션 도구와 DDOSIM과 호스트IP를 찾는

파인트 호스트IP와 SQL인젝션 공격이 가능한 Havij등 있습니다.

아무래도 유명한 해커그룹인 만큼 아직 초보자들에게는 많은 관심을 가지게 되는 해킹용OS일진 몰라도

위에 언급한 다른 운영체제들 보다는 기능적인 측면으로는 부족한게 많이 있기 때문에

리눅스 공부를 제대로 해봤던 친구들에게는 조금 인기가 없지 않을까 싶습니다.

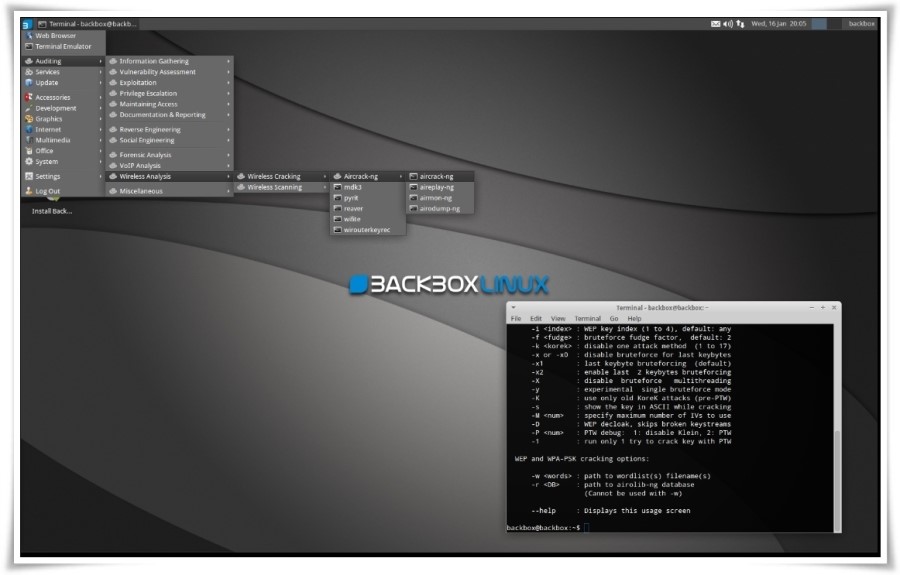

네번째로는 BackBox라는 해킹용OS인데 이역시 우분투기반으로 만들어졌고

가볍고 빠른 리눅스 배포판중 하나인데 잘 알려진 해킹도구들을 모아 침투 테스트와 보안평가를 위해서 개발되었죠.

이번에 BackBox 4.0이 출시 되면서 다시 인기를 끌것으로 보이는데

실제 리눅스 운영체제 공부부터 체계적으로 공부를 잘 했던 분들은 다른 해킹OS보다는

훨씬더 유용하다고 얘기를 많이 하기도 하죠.

솔직히 어떤 해킹용OS를 사용하더라도 교육목적으로는 별로 상관은 없기 때문에

인터페이스가 편한걸로 선택해서 하는게 좋을것 같기도 한데

우선은 가장 기본이 되는 리눅스 운영체제에 대해서부터 공부를 해보시는게 좋을겁니다.

이 외에도 많은 종류가 있기는 하지만 일단 잘 알려져 있고 한번쯤은 접해봤을법한 것들만 위주로 간단히 설명 했는데

이런 각종 해킹OS를 이용해서 실제 일어나는 여러가지 해킹범죄들을 따라할수도 있기 때문에

악용을 하거나 교육목적이 아닌 다른 용도로 사용을 하다가는 큰일이 날수도 있으니

조심해야하고 어느정도 수준이 되시는 분들은 어차피 리눅스 운영체제가 오픈소스이기 때문에

나만의 OS를 만들어 보는것도 좋을것 같습니다.

물론 이정도 수준이 되려면 상당히 많은 공부를 해야겠지만요....

그냥 간단하게 명칭만 소개했는데 여기서 실제 사용하는 방법에 대해서 세세하게 설명했다가는

아무것도 모르는 학생들이 따라하다 범죄자가 될수도 있기 때문에

관심이 있는 분들은 기초부터 공부를 해보면서 직접 기술력을 키워보는걸 추천해 드립니다.

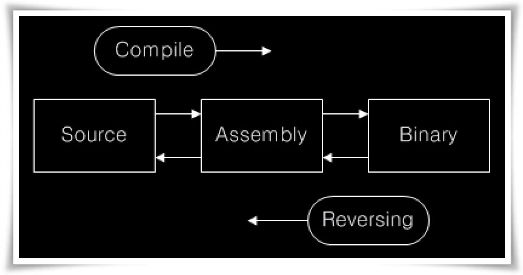

우선 기초가 되는건 리눅스 운영체제이지만 컴퓨터공부를 한번도 해본적인 없는 분들은

C언어라는것 부터 한번 해보시는게 좋을것 같고 프로그래밍 능력이 좋으면

실제 해킹을 할때에도 상당히 유용한 부분이 많이 있고

자신이 직접 해킹 툴도 만들어 낼수가 있기 때문에 이런 기본이 되는 과목들을 잘 공부해두는게 좋습니다.

그냥 단순 흥미나 재미때문에 알아보는 분들은 이런 기초과목이 지루하고 어렵기 때문에

전혀 중요하다고 생각하지 않고 단순하게 툴을 다운받고 설치해서 사용하는거에만

관심을 두는데 이런 분들은 절대로 해킹용OS를 다운받거나 사용하는 일은 없었으면 합니다.

요즘에는 개인정보보호법이 많이 개정이 되기도 했고 법도 강화되고 있기 때문에

장난 삼아서 프로그램 한번 실행해 봤다가 돌이킬수 없는 실수가 될수도 있으니

이런 공부를 하든 뭘 하든 자신이 하는 행위에 대해서 책임을 질수 있다는 생각이 확고하게 들었을때

접하는게 좋고 그럴려면 당연히 기초과목인 리눅스 운영체제부터 체계적으로 공부를 해야겠죠.

보통 잘 모르는 분들이 이런 기초과목이 재미가 없을거라고 생각을 하는데

오히려 컴퓨터에 정말로 흥미가 많이 있는 분들이라고 한다면

리눅스 같은 기초 운영체제에 대해서 공부를 해본다면 생각보다 활용할수 있는 기능도 많고

자신이 집에서 사용하는 윈도우라는 운영체제와는 좀 다르기도 하고

바꾸거나 여러가지 기능을 추가하고 나만의 운영체제를 만들어서 사용할수도 있기 때문에

생각보다 굉장히 재미있는 과목이 될수 있기도 합니다.

요즘에는 해킹사건들이 많은 이슈가 되고 있어서 이런 해킹용OS를 단순하게 악의적인 목적에 활용한다고 생각하는데

위에 언급했듯이 이런 모든 운영체제들은 해킹침투테스트를 목적으로 개발이 된거기 때문에

화이트해커로 활동하는 전문가들이 해킹이 가능한 여러가지 상황들을 분석해

보완하는데 그 목적이 있는거니 이런 공부를 하려는 분들도 이런 취지에 맞게끔 윤리적인 생각을 가지고

접근을 해도 얼마든지 재미있게 공부를 해 나갈수가 있기도 할겁니다.

일단 기초가 되는 과목들부터 시작을 해서 조금씩 고급기술을 체계적으로 익혀 나가는게 중요한데

분야에 대한 정보를 알아보기도 어렵고 어떤 과목들을 공부하고 어떻게 활용이 되는지

전혀 알지 못하기 때문에 많은 학생들이 계획을세우기가 어려운 경우가 많이 있는것 같습니다.

이런 기초가 되는 과목은 어렵다고들 얘기를 많이 하지만 실제로 공부방법만 잘 인지하고 접근하면

그렇게 어렵지만은 않기도 하기 때문에 단순하게 해킹용OS를 사용하는 방법에만 집착하지 말고

리눅스 운영체제나 C언어나 이런 기초적인 부분을 익혀서 어떻게 활용하는지를 알아보면

훨씬더 재미있고 쉽게 공부할수가 있기도 할겁니다.

이런 기초적인 공부자료같은 경우는 쉽게 구할수도 있기때문에 직접 접해보면 좀더 좋은 경험이 될텐데

관심이 있는 분들은 아래 이미지 링크를 통해서 관련 카페로 연결해 놓았는데

이곳에 관련 기초 공부자료나 기타 해킹분야나 여러가지 분야에 대한 정보들도 많이 있으니

필요한 분들은 이용해 보시면 좀더 재미있게 공부를 해 나갈수 있을것 같습니다.

[출처] 해킹용OS 종류와 리눅스운영체제 공부|작성자 Monami